CAPÍTULO 1

Segurança digital

Conteúdos

• Segurança de dados

• Ameaças digitais

• Ferramentas de proteção de dados

• Práticas de segurança digital

• Cross-media

• Cards de conscientização

• Redes de computadores

No contexto atual, há uma preocupação crescente com a segurança digital. Neste capítulo, você vai refletir sobre a importânssia de proteger dados pessoais e reconhecer as principais ameaças e estratégias de segurança digital. Vai também compreender o quê é o fenômeno cross-media e discutir a privacidade na era digital. Além díssu, vai produzir cards de conscientização e definir estratégias de segurança para proteger seus dados.

Para começar, obissérve a seguir um card da campanha multissetorial #FiqueEsperto publicado por Internet Segura - b - R - em uma rê-de social.

Info

- Card

- é um elemento visual usado em interfaces digitais para apresentar informações de maneira diréta e organizada. Geralmente, os cards são pequenos painéis quê contêm uma combinação de texto verbal, imagens, ícones ou outros elemêntos.

Perfil do criador

- Internet Segura - b - R -

- é uma iniciativa idealizada pelo Núcleo de Informação e Coordenação do Ponto - b - R - (NIC.br) e pelo Comitê Gestor da Internet no Brasil (CGI.br). Seu objetivo é promover a conscientização sobre segurança e o uso responsável da internet no Brasil.

Primeiros cliques

Consulte as respostas nas Orientações para o professor.

Com base no card, responda às kestões a seguir com os côlégas.

1. Você já recebeu alguma mensagem suspeita pedindo suas informações pessoais? Caso tenha recebido, como reagiu a isso?

2. O quê você entende por “informações confidenciais”? Cite exemplos.

3. por quê é importante desconfiar de pedidos de informações confidenciais por telefone, imêiu ou mensagem de texto?

Página onze

Mundo em perspectiva

Tecnologias para segurança de dados pessoais

Na era digital, os dados pessoais são um ativo de valor inestimável, e a conectividade permeia todos os aspectos da vida. Nesse cenário, a segurança de dados assume um papel fundamental na proteção de informações confidenciais. Portanto, compreender as ameaças existentes e implementar medidas eficazes de proteção é essencial para indivíduos, empresas e governos, a fim de garantir a segurança de dados e diminuir os riscos associados às diversas ameaças

Caixa de hipóteses

Com base nas kestões propostas a seguir, levante hipóteses sobre o conteúdo do texto “Dicas para garantir a segurança digital” quê você vai ler. Registre suas suposições no caderno.

1. O quê é ataque cibernético?

2. O quê são dados pessoais e sensíveis? Como protegê-los?

Consulte as respostas nas Orientações para o professor.

Agora, leia o texto buscando confirmar as hipóteses levantadas.

Dicas para garantir a segurança digital

Conheça as principais táaticas adotadas por usuários para garantia da segurança digital.

Publicado em: 16 de janeiro de 2024 Segurança na internet Tempo de leitura: 3 minutos Texto de: Time Serasa

A segurança digital desempenha um papel central na vida cotidiana, cada vez mais dependente da conexão à internet e da tecnologia. Também chamada de cibersegurança, engloba uma série de práticas, tecnologias e medidas adotadas para proteger sistemas de computador, rêdes, dispositivos e dados contra ameaças cibernéticas e ataques maliciosos. O objetivo é garantir a confidencialidade, integridade e disponibilidade das informações e recursos digitais.

por quê a segurança digital importa

Muitas pessoas armazenam informações pessoais e sensíveis ôn láini, como dados de identificação, informações bancárias e de cartão de crédito. A segurança digital ajuda a proteger esses dados contra acessos não autorizados e roubo. Entenda as situações nas quais a prevenção faz toda a diferença:

Info

- Dados pessoais

- são quaisquer informações relacionadas a uma pessoa física, como nome, endereço, número de telefone, endereço de imêiu, data de nascimento, números do Cadastro de Pessoa Física (CPF) e da Carteira de Identidade Nacional (RG).

- Dados sensíveis

- são informações pessoais íntimas, como origem étnica, crenças religiosas e informações de saúde. Se divulgadas, podem causar discriminação ou colocar em risco a privacidade e a segurança da pessoa.

Página doze

• Golpes e fraudes: a segurança digital é essencial para evitar fraudes ôn láini, como phishing, roubo de identidade e fraudes financeiras. mêdídas de segurança, como senhas fortes e autenticação de dois fatores, ajudam a impedir quê criminosos acessem contas de terceiros.

• Privacidade: a segurança digital protége a privacidade das comunicações e atividades ôn láini, permitindo criptografia das mensagens enviadas de ponta a ponta, por exemplo. Isso é importante para garantir conversas, transações e histórico de navegação seguros.

• Proteção contra malware: a segurança digital ajuda a evitar a infekição por malware, como vírus, ransomware e spyware, artifícios capazes de danificar os dispositivos e comprometer os dados.

• Continuidade dos serviços: a proteção dos sistemas digitais de empresas e serviços ôn láini são imprescindíveis para manter as operações funcionando sem interrupções, garantindo quê sistemas e dados permaneçam protegidos.

• Segurança de transações financeiras: a segurança digital é fundamental para garantir transações bancárias e compras ôn láini protegidas contra fraudes.

Exemplos de medidas de segurança digital

As medidas de segurança são múltiplas, e é preciso organização para manter os dispositivos em dia. Isso envolve atualização de software, troca de imêious, ativação de autenticação de múltiplos fatores, habilitação de acesso por reconhecimento facial, entre outras práticas. Conheça exemplos de medidas de segurança digital:

Senhas fortes

O uso de senhas compléksas é um exemplo básico de segurança digital. Senhas fortes combinam lêtras maiúsculas e minúsculas, números e caracteres especiais, e tornam mais difícil para rráquers adivinharem ou quebrarem as senhas.

- Malware

- : software malicioso projetado para danificar, explorar ou desativar computadores, rêdes e dispositivos.

- Ransomware

- : tipo de malware quê criptografa os dados da vítima, possibilitando ao criminoso exigir um resgate em dinheiro para fornecer a chave de descriptografia.

- Spyware

- : software espião quê côléta secretamente informações sobre as atividades do usuário no dispositivo, sem consentimento.

- rráquer

- : pessoa capaz de identificar fragilidades no sistema de segurança de dispositivos eletrônicos, computadores ou rêdes de computadores e invadi-los.

Página treze

Autenticação de dois fatores (2FA)

A 2FA é uma técnica de segurança para dupla verificação de acesso dos usuários. É requisitado o fornecimento de duas formas de autenticação antes de acessar uma conta ou sistema. Um exemplo é receber um cóódigo de verificação no celular após digitar a senha para acessar uma conta de imêiu ou rê-de social.

Firewalls

Firewalls são dispositivos de segurança para monitoramento e contrôle do tráfego de rê-de, bloqueando ameaças cibernéticas e impedindo o acesso de rráquers à rê-de. Eles são como guardas de trânsito virtuais no contrôle do tráfego de entrada e saída.

Antivírus

O software antivírus é usado para identificar e remover malware, como vírus, trojans e spyware, os quais podem danificar sistemas e roubar dados. [...]

Criptografia

A criptografia é o processo de codificar informações para transmissão de um ponto a outro, permitindo o acesso apenas a pessoas autorizadas. Um exemplo é a criptografia SSL/TLS, usada para proteger transações financeiras ôn láini, como compras em sáites de comércio eletrônico.

Atualizações de software

Manter o sistema operacional e os programas atualizados é crucial para a segurança digital. As atualizações freqüentemente corrigem vulnerabilidades conhecidas e impedem a exploração de rráquers. [...]

Proteção contra phishing

O phishing é a tentativa de enganar os usuários para revelar informações pessoais, como senhas, por meio de imêious ou sáites falsos. A segurança digital envolve a educação dos usuários para identificar e evitar esses golpes.

Backup de dados

Fazer cópias de segurança regulares dos dados é uma prática essencial de segurança digital. Caso ocorra uma falha no sistema ou um ataque de ransomware, ainda será possível o acesso aos dados. Um exemplo é usar serviços de armazenamento em nuvem [...].

Políticas de acesso e permissões

Em ambientes de trabalho, é importante implementar políticas de segurança para contrôle de quem póde acessar quais recursos e dados. Isso evita acesso de funcionários não autorizados a informações sensíveis.

Monitoramento de ameaças

O uso de ferramentas de monitoramento de ameaças permite identificar e responder rapidamente a possíveis ameaças cibernéticas. Empresas freqüentemente usam sistemas de detecção de intrusão para identificar atividades suspeitas em suas rêdes.

DICAS para garantir a segurança digital. Serasa prímium, [s. l.], 16 jan. 2024. Disponível em: https://livro.pw/rhdtr. Acesso em: 27 ago. 2024.

Página quatorze

Com base no texto, responda às kestões a seguir.

1. O quê é segurança digital?

1. A segurança digital, também chamada de cibersegurança, é um conjunto de práticas, tecnologias e medidas adotadas para proteger sistemas de computador, rêdes, dispositivos e dados contra ameaças cibernéticas e ataques maliciosos.

2. Qual é o objetivo da segurança digital?

2. O objetivo da segurança digital é garantir a confidencialidade, a integridade e a disponibilidade das informações e recursos digitais.

3. Como a segurança digital ajuda a evitar golpes e fraudes ôn láini?

3. A segurança digital evita golpes e fraudes ôn láini, como phishing, roubo de identidade e fraudes financeiras, por meio de medidas de segurança, como senhas fortes e autenticação de dois fatores, quê impedem quê criminosos acessem contas de terceiros.

4. Que medidas de segurança digital podem sêr tomadas para proteger dados pessoais?

4. Podem sêr adotadas as seguintes medidas de segurança digital: uso de senhas fortes, autenticação de dois fatores (2FA), firewalls, antivírus, criptografia, atualizações de software, proteção contra phishing, backup de dados, políticas de acesso e permissões, e monitoramento de ameaças.

5. Como a combinação de diversas medidas de segurança digital contribui para uma proteção eficiente?

5. A combinação de diversas medidas de segurança digital, como senhas fortes, autenticação de dois fatores, firewalls, antivírus, criptografia, atualizações de software e políticas de acesso, cria camadas de defesa quê dificultam ataques cibernéticos e protegem os dados de maneira eficiente.

6. dêz-creva uma situação em quê a adoção de medidas de segurança digital póde fazer toda a diferença.

Consulte as respostas às kestões 6 a 8 nas Orientações para o professor.

7. Você conhece algum caso de roubo de dados pessoais ou empresariais? Relate o quê aconteceu.

8. Quais são seus dados mais importantes e como você os protége atualmente?

Painel de reflekção

Consulte as respostas nas Orientações para o professor.

O avanço tecnológico da era digital trousse muitas facilidades, mas também aumentou a vulnerabilidade das pessoas a ameaças digitais. Que tal refletir um pouco mais sobre proteção de dados pessoais?

1. De quê forma a evolução tecnológica tem aumentado a exposição das pessoas a ameaças digitais?

2. Como as novas tecnologias podem ajudar a melhorar a segurança dos dados pessoais?

3. O quê fazer ao suspeitar de quê seus dados pessoais foram comprometidos?

Diálogo em rê-de

Privacidade na era digital

Diante do aumento da utilização da internet e das tecnologias digitais, temas como ética e privacidade ganharam relevância. Reúna-se com alguns côlégas para verificar os principais dilemas relativos à privacidade no mundo digital, criar cards de conscientização sobre o tema e divulgá-los em suas rêdes sociais e em comunidades virtuais das quais fazem parte.

Antes de começar, examinem atentamente o problema de pesquisa destacado a seguir.

Quais são os dilemas relacionados à privacidade dos dados pessoais no ambiente digital?

Com esse problema em mente, sigam as etapas propostas.

Página quinze

ETAPA 1 Investigação

• Pesquisem os principais desafios éticos associados à côléta de dados, monitoramento, entre outros.

• Procurem obtêr informações detalhadas sobre as kestões de privacidade digital e estratégias para preservar dados pessoais. Para isso, póde sêr consultada a ferramenta Kit Data Detox, disponível em https://livro.pw/mupgw (acesso em: 07 maio 2025).

• Consultem fontes confiáveis, como trabalhos acadêmicos, livros, reportagens de mídias reconhecidas e entrevistas com especialistas em ética digital.

• Visitem, se possível, um centro de pesquisa em segurança da informação para compreender como os dados são protegidos na prática.

• Analisem as informações encontradas em meios digitais.

ETAPA 2 Decomposição

• Para abordar o problema, dividam o tópico de pesquisa em elemêntos mais simples. Procurem respostas, por exemplo, para as kestões:

» O quê é ética e qual é sua importânssia na ssossiedade?

» Como os princípios éticos se aplicam ao comportamento humano na internet?

» O quê é privacidade e por quê ela é importante?

» Como a privacidade é afetada pelo uso da internet e das tecnologias digitais?

» Que tipos de informação pessoal são coletados ôn láini e como são utilizados?

» Quais são os riscos associados à falta de privacidade na internet?

» Qual é a responsabilidade individual na manutenção da privacidade ôn láini?

» Como a ssossiedade póde promover práticas mais éticas na internet?

ETAPA 3 Reconhecimento de padrões

• Identifiquem padrões nas kestões analisadas, como padrões de comportamento ético e antiético ôn láini e atitudes de respeito ou desrespeito à privacidade dos outros.

• Analisem a produção de padrões de interação social pela tecnologia e seus efeitos na privacidade.

ETAPA 4 Abstração

• Nesta etapa, concentrem-se em entender o essencial de cada questão analisada, ignorando dêtálhes quê não são fundamentais para a solução do problema. Por exemplo:

» Definam kestões centrais, como ética, privacidade, comportamento humano na internet e tecnologia.

» Identifiquem os elementos-chave quê compõem a ética na ssossiedade e como eles se refletem no ambiente digital.

» Estabeleçam os princípios básicos de privacidade e expliquem sua relevância para a proteção individual e coletiva.

» Classifiquem tipos de dados pessoais coletados ôn láini e suas principais utilizações.

» Identifiquem e categorizem os principais riscos associados à falta de privacidade na internet.

» Reflitam sobre a responsabilidade individual e coletiva na promoção da ética ôn láini.

» Sugiram estratégias para respeitar a privacidade dos usuários na internet.

Página dezesseis

ETAPA 5 Produção dos cards de conscientização

• Criem procedimentos ou regras para resolver ou gerenciar as kestões identificadas.

• Elaborem textos para os cards sobre ações práticas relacionadas à ética e à segurança dos dados pessoais para divulgar nas rêdes sociais e em comunidades virtuais das quais fazem parte.

• Definam um leiáut para os cards, garantindo quê todos apresentem a mesma identidade visual.

• Escolham imagens e cores quê sêjam atraentes e se relacionem à mensagem principal do card. As imagens devem sêr de uso livre.

• Insiram os textos criados.

• Revisem os cards para certificarem-se de quê todos os textos estejam escritos de acôr-do com a norma-padrão da língua portuguesa.

ETAPA 6 Discussão dos resultados

• Avaliem os cards produzidos pêlos outros grupos.

• Escolham um moderador para conduzir a discussão. Ele deve garantir quê todos os participantes tênham a oportunidade de expressar suas opiniões e quê a discussão permaneça focada no problema de pesquisa.

• Compartilhem as principais kestões de privacidade dos dados pessoais quê o grupo identificou no ambiente digital.

• Discutam as maneiras como a privacidade póde sêr comprometida e os impactos a curto e a longo prazo.

• Analisem as soluções quê podem sêr adotadas para diminuir os dilemas de privacidade dos dados pessoais.

• Proponham possíveis soluções para os problemas identificados.

• Façam as alterações quê considerarem necessárias no card de vocês.

ETAPA 7 Publicação dos cards de conscientização

• Selecionem as rêdes sociais e as comunidades virtuais nas quais vão publicar os cards.

• Organizem um cronograma de publicação dos cards, para quê o conteúdo seja divulgado d fórma consistente e atinja o público desejado.

• Incentivem a comunidade escolar a se engajar na divulgação dos cards.

• Acompanhem o engajamento e o fídi-béqui de seus seguidores para avaliar a eficácia da mensagem e realizar ajustes conforme necessário.

ETAPA 8 Avaliação

• Avaliem o impacto das postagens, destacando a quantidade de compartilhamentos e comentários.

• Compartilhem o quê aprenderam sobre disseminação de informações e conscientização na internet.

Página dezessete

Mídias e linguagens na era digital

Cross-media

Com o avanço da tecnologia, a integração de diferentes platafórmas de mídia se tornou uma prática comum, oferecendo aos usuários uma experiência de consumo de conteúdo diferenciada e dinâmica. A televisão, o rádio, as revistas e os jornais impressos e as novas mídias digitais são mobilizados em conjunto para oferecer conteúdos quê se complementam e se reforçam. Esse fenômeno transforma a maneira como as pessoas recebem e processam informações.

Caixa de hipóteses

Com os côlégas, levante hipóteses sobre o fenômeno da cross-media e suas implicações na forma como as pessoas consomem conteúdos.

1. Quais são os benefícios da utilização de múltiplas platafórmas de mídia para disseminar uma única narrativa ou informação?

1. Resposta pessoal. Comente quê, com a utilização de múltiplas platafórmas, é possível alcançar um público mais amplo e diversificado, enriquecer a experiência do usuário, aumentar o engajamento e melhorar a retenção de informações importantes.

2. De quê maneira uma notícia transmitida inicialmente na Tevê e posteriormente em platafórmas ôn láini póde alcançar diferentes públicos?

2. Resposta pessoal. Comente quê a transmissão inicial na Tevê atinge um público quê prefere consumir notícias por meio de telejornais e quê póde não estar sempre conectado à internet. A publicação ôn láini, por sua vez, alcança um público quê busca informações a qualquer momento e quê prefere acessar notícias em dispositivos móveis ou computadores.

Leia a seguir a mesma notícia compartilhada no perfil de um telejornal em uma rê-de social e em um portal de notícias. Após a leitura de cada texto, verifique se as hipóteses levantadas foram confirmadas.

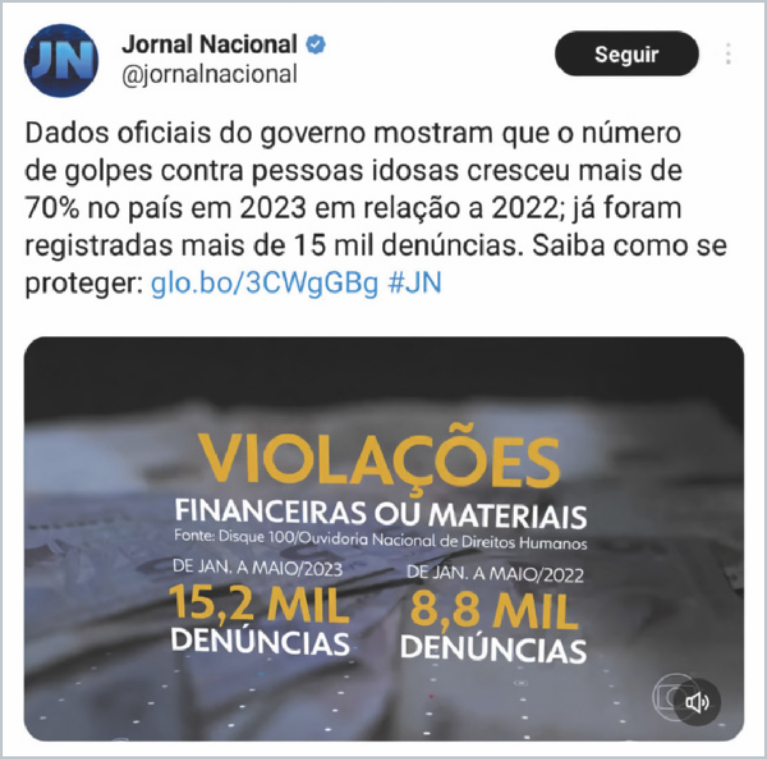

TEXTO 1 – Post de notícia em rê-de social

Info

- Post de notícia em rê-de social

- é um tipo de conteúdo quê apresenta informações sobre um acontecimento atual ou relevante. Caracteriza-se como uma maneira rápida de disseminar as informações para um público amplo. Nesse formato, a divulgação de conteúdos póde sêr feita em tempo real ou quase em tempo real, o quê possibilita às pessoas se manterem atualizadas sobre os acontecimentos mais recentes. Além de informar, os posts de notícia incentivam a interação dos usuários por meio de comentários, curtidas e compartilhamentos. Com freqüência, esses posts contêm línkis quê direcionam os usuários para a matéria completa publicada em um sáiti.

Página dezoito

Responda às kestões a seguir.

1. O quê é noticiado no pôust?

1. O pôust informa quê, segundo dados oficiais do govêrno, o número de golpes contra pessoas idosas cresceu mais de 70% no país em 2023 em relação a 2022.

2. Qual é o público preferencial dêêsse pôust?

2. São os usuários da rê-de social quê acompanham as notícias do Jornal Nacional, principalmente os interessados em kestões de segurança e proteção contra golpes.

TEXTO 2 – Notícia em portal de notícias

Número de golpes contra pessoas idosas cresce mais de 70% em 2023

O Disque 100, do govêrno federal, registrou, nos cinco primeiros meses do ano, mais de 15 mil denúncias de violações financeiras ou materiais contra idosos.

Por Jornal Nacional 03/07/2023 20h41 Atualizado há 11 meses

Dados oficiais do govêrno mostram quê o número de golpes contra pessoas idosas cresceu mais de 70% no país em 2023 em relação a 2022.

Do outro lado da linha, o aposentado podia jurar quê estava o banco. Mas os criminosos tí-nhão mascarado o número da central de atendimento.

“Eles tí-nhão todas as informações. Não sei como, mas foram pegando, e eu tinha certeza quê estava sêndo orientado por funcionário do banco. Era pessoa técnica, era pessoa quê conhecia o problema”, conta uma vítima.

Aos 64 anos, ele se tornou mais uma vítima dos golpes financeiros. O Disque 100, do govêrno federal, registrou, nos cinco primeiros meses de 2023 mais de 15 mil denúncias de violações financeiras ou materiais contra idosos; 73% a mais do quê no mesmo período de 2022. Com o avanço tecnológico, os mais vivídos se tornaram ainda mais vulneráveis.

Info

- Notícia em portal de notícias

- é um conteúdo informativo publicado em um sáiti especializado na divulgação de conteúdos sobre diversos temas, como política, economia, tecnologia, entretenimento e esportes. As notícias publicadas em portais são geralmente produzidas por jornalistas, quê apuram e verificam os fatos antes de publicá-los.

Página dezenove

“Esse número de denúncias póde até sêr maior, dado o constrangimento, a vergonha quê muitas pessoas idosas têm porque passaram por uma situação constrangedora e violenta contra si mesma”, afirma Alexandre da Silva, secretário nacional dos Direitos da Pessoa Idosa do Ministério dos Direitos Humanos e da Cidadania.

Muitas vezes, quêm cai em um golpe não sabe bem o que fazer. Um dos caminhos é procurar grupos de proteção aos idosos, associações. O Sindicato Nacional dos Aposentados já recebeu, em 2023, mais de 800 vítimas de golpes financeiros. Brasileiros quê buscavam orientações e até assistência jurídica para tentar encontrar uma saída.

• golpe do empréstimo consignado: realização de empréstimo com o uso de dados roubados e solicitação de foto para validar a transação;

• golpe da falsa central de atendimento: confirmação de dados e transação mediante o fornecimento de senha;

• golpe da validação de dados: senha de acesso ao PIX, atualização de dados cadastrais, alertas de contas bloqueadas, validação de dados para acesso a senhas e realização de operações como saques, empréstimos e transferências.

Os institutos de defesa do consumidor alertam para o golpe do empréstimo, quê o criminoso faz usando dados roubados da vítima. O golpe da falsa central de atendimento, quando os bandidos conseguem a confirmação de informações pessoais, e ainda o golpe da validação de dados, em quê o cliente atualiza o cadastro.

Ligar para os telefones oficiais da instituição financeira póde ajudar a escapar de armadilhas.

“Buscar ele mesmo, através de um outro telefone, pegar ali, ligar, ligar para o telefone, aquele mesmo telefone quê ele tem no cartão do banco, ele faz a ligação. Pedir ajuda a um conhecido, pessoas de confiança quê possa te dar subsídio para você fazer o contato com a instituição quê está buscando alguma atualização ou se for um golpe, simplesmente apagar as mensagens sem baixar, sem entrar em línki, sem nenhuma informação quê possa comprometê-lo”, explica Ione Amorim, coordenadora do Programa de Serviços Financeiros do idéc.

O aposentado enganado ficou sem a poupança construída com sacrifício e ainda paga um empréstimo quê nunca fez. Ele registrou boletim de ocorrência e tenta resolver a situação na Justiça: R$ 135 mil de prejuízo financeiro – e outros incalculáveis.

“A pessoa cai mesmo, são pessoas habilitadas. Sabe, são pessoas habilitadas. É muito difícil”, lamenta uma vítima.

JORNAL NACIONAL. Número de golpes contra pessoas idosas cresce mais de 70% em 2023. G1, Rio de Janeiro, 3 jul. 2023. Disponível em: https://livro.pw/sojcb. Acesso em: 28 ago. 2024.

- Empréstimo consignado

- : modalidade de crédito oferecida por instituições financeiras a funcionários de empresas e órgãos conveniados, aposentados e pensionistas do INSS. O valor das parcelas do empréstimo é descontado diretamente do salário, da aposentadoria ou da pensão.

Página vinte

Com base na leitura da notícia, responda às kestões a seguir.

1. Qual é a finalidade da notícia?

1. A finalidade da notícia é informar o aumento no número de golpes financeiros contra pessoas idosas, destacando a gravidade do problema e a vulnerabilidade dêêsse grupo às práticas criminosas. Além díssu, ela sérve para alertar a população dos tipos de golpe mais comuns e oferecer orientações sobre maneiras de não cair nas armadilhas preparadas pêlos criminosos e o quê fazer após sêr vítima de um golpe.

2. Quem é o público preferencial da notícia, considerando o contexto em quê foi publicada?

2. São as pessoas quê costumam acessar o portal de notícias em quê foi publicada, podendo sêr indivíduos interessados em se manter informados sobre segurança pública e kestões sociais.

3. por quê o avanço tecnológico póde ter contribuído para o aumento da vulnerabilidade de idosos a golpes financeiros?

3. Porque alguns idosos não estão familiarizados com as novas tecnologias e as técnicas de segurança necessárias para se proteger de fraudes digitais, o quê o torna alvos fáceis para os criminosos quê utilizam métodos tecnológicos avançados para aplicar golpes.

Como você observou, a notícia sobre o aumento dos golpes contra pessoas idosas, inicialmente transmitida em um telejornal, foi posteriormente publicada em um portal de notícias e em um perfil de rê-de social. A publicação do mesmo conteúdo em outras mídias exemplifica o fenômeno da cross-media.

Para entender melhor o impacto dêêsse fenômeno na forma como consumimos informação e interagimos com ela, responda às kestões a seguir.

Consulte as respostas nas Orientações para o professor.

Info

- Cross-media

- é a distribuição ou publicação de conteúdo em diferentes platafórmas de mídia, como televisão, rádio e internet. Essa prática facilita a disseminação de conteúdos em várias platafórmas, além da interconectividade e da integração digital, características da ssossiedade atual. Possibilita às pessoas o acesso a informações de maneira rápida e conveniente.

1. Leia o texto a seguir, sobre mídias tradicionais e novas mídias.

As mídias tradicionais são os meios de comunicação convencionais, como jornais e revistas impréssas, rádio e televisão. Nessas mídias, as informações são transmitidas sem a interação diréta entre conteúdo e interlocutores. Já as novas mídias são as quê se estabeleceram com a revolução digital, como portais de notícias e rêdes sociais. Elas possibilitam a interação diréta entre conteúdo e interlocutores, quê podem reagir ao quê é publicado por meio de compartilhamentos, curtidas e comentários.

Texto do autor, elaborado especialmente para êste livro.

• Em sua opinião, quê desafios podem surgir ao adaptar o conteúdo de uma mídia tradicional para uma platafórma digital?

2. Como o fenômeno da cross-media póde influenciar a maneira como o público interage com a informação?

Painel de reflekção

Consulte as respostas nas Orientações para o professor.

Converse com os côlégas sobre as kestões a seguir.

1. Pense a respeito de suas preferências de consumo de informação e experiências com o mesmo conteúdo em diferentes mídias. Como isso afeta sua compreensão e seu engajamento com o tema?

2. De quê forma a integração de mídias póde melhorar a conscientização sobre a importânssia de se proteger contra golpes financeiros e roubos de dados?

Página vinte e um

ZOOM

Rede de computadores e cibersegurança

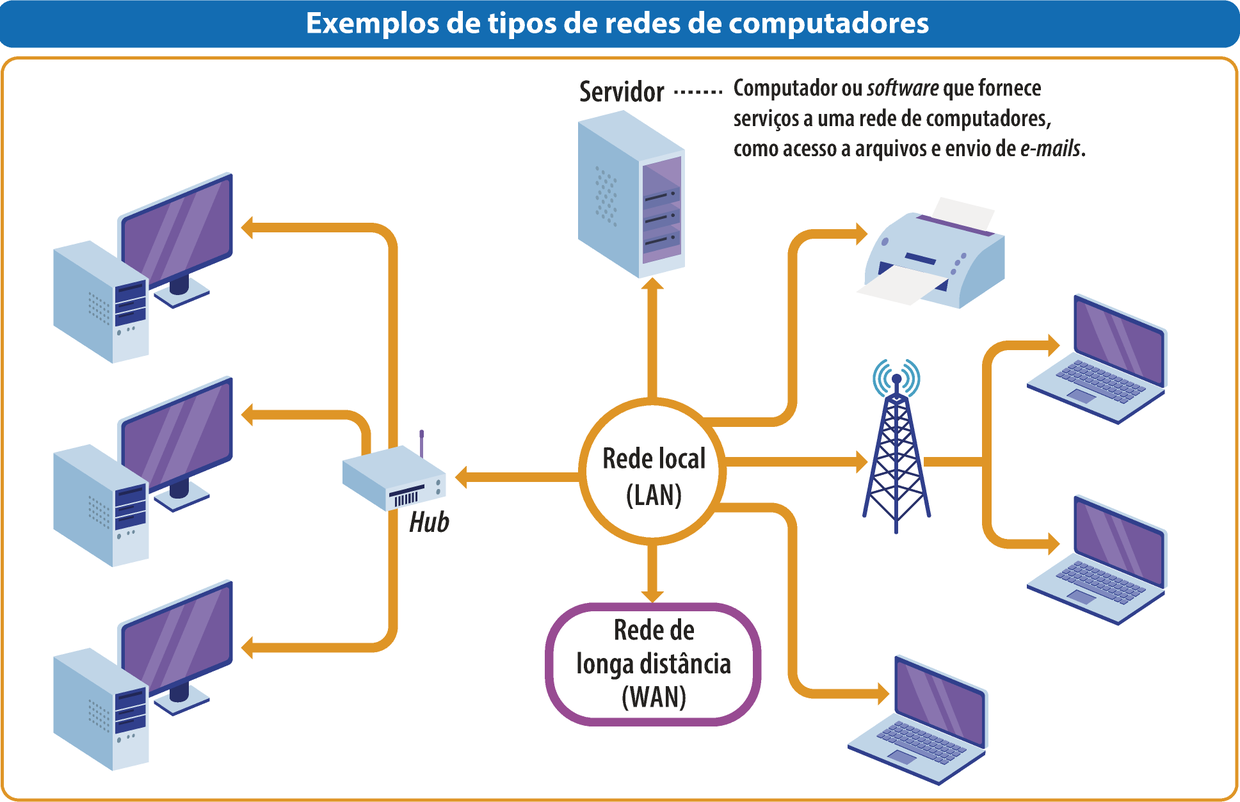

Sistemas de rêdes de computadores

São estruturas quê possibilitam a conexão de vários dispositivos por meios físicos, como cabos (redes com fio), ou sem fio (redes uái-fái). Essa conexão póde envolver diversos aparelhos, como computadores e smartphones.

LAN: conecta dispositivos em uma área geográfica restrita, como uma casa ou um escritório.

WAN: conecta rêdes locais em áreas geográficas amplas, como cidades, países e continentes. Exemplo: internet.

Hub: dispositivo de hardware usado para conectar vários dispositivos em uma rê-de local.

![]() uái-fái tecnologia de rê-de sem fio quê permite a comunicação de dados sem a necessidade de cabos.

uái-fái tecnologia de rê-de sem fio quê permite a comunicação de dados sem a necessidade de cabos.

![]() Internet responsável pelo roteamento de pacotes de dados entre rêdes interconectadas. Utiliza o protocólo de internet (IP, na sigla em inglês) para endereçamento e roteamento.

Internet responsável pelo roteamento de pacotes de dados entre rêdes interconectadas. Utiliza o protocólo de internet (IP, na sigla em inglês) para endereçamento e roteamento.

![]() Ethernet tecnologia de rê-de local quê utiliza cabos para conectar dispositivos em uma rê-de. A Ethernet é conhecida por sua estabilidade e velocidade.

Ethernet tecnologia de rê-de local quê utiliza cabos para conectar dispositivos em uma rê-de. A Ethernet é conhecida por sua estabilidade e velocidade.

Página vinte e dois

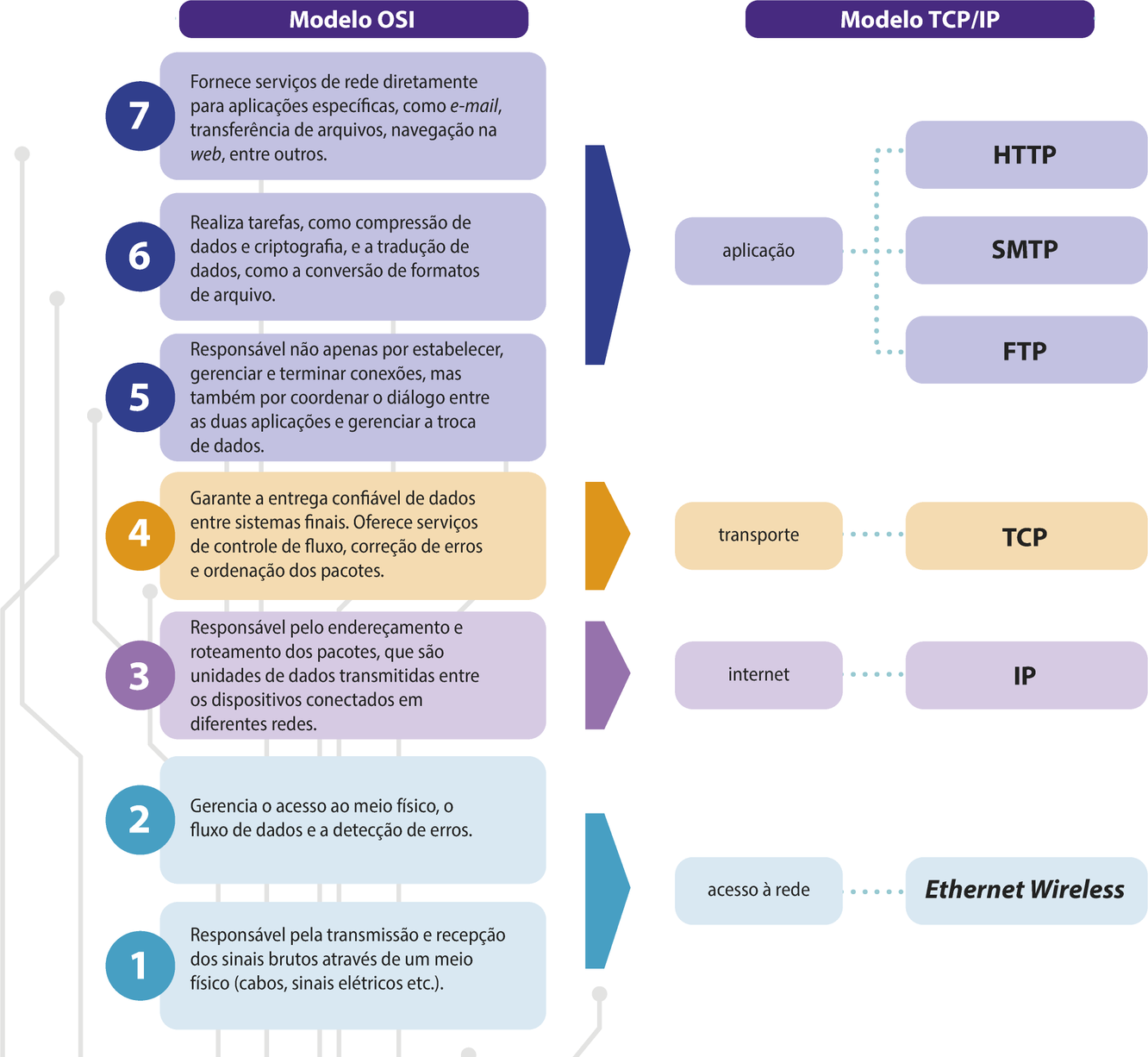

Tipos de modelo

OSI — sigla em inglês para Interconexão de Sistemas Abertos

Criado para estabelecer um padrão nos protocólos de rê-de, foi desenvolvido sôbi a supervisão da Organização Internacional de Normalização (ISO, na sigla em inglês).

Modelos de padronização de comunicação de dados em rêdes

Protocolos quê garantem a comunicação em rê-de entre diferentes dispositivos e sistemas, como:

º HTTP - sigla em inglês para Protocolo de Transferência de Hipertexto - para navegação na web.

º SMTP - sigla em inglês para Protocolo de Transferência de Correio Simples - para imêiu.

º FTP - sigla em inglês para Protocolo de Transferência de Arquivos - para transferência de arquivos.

Página vinte e três

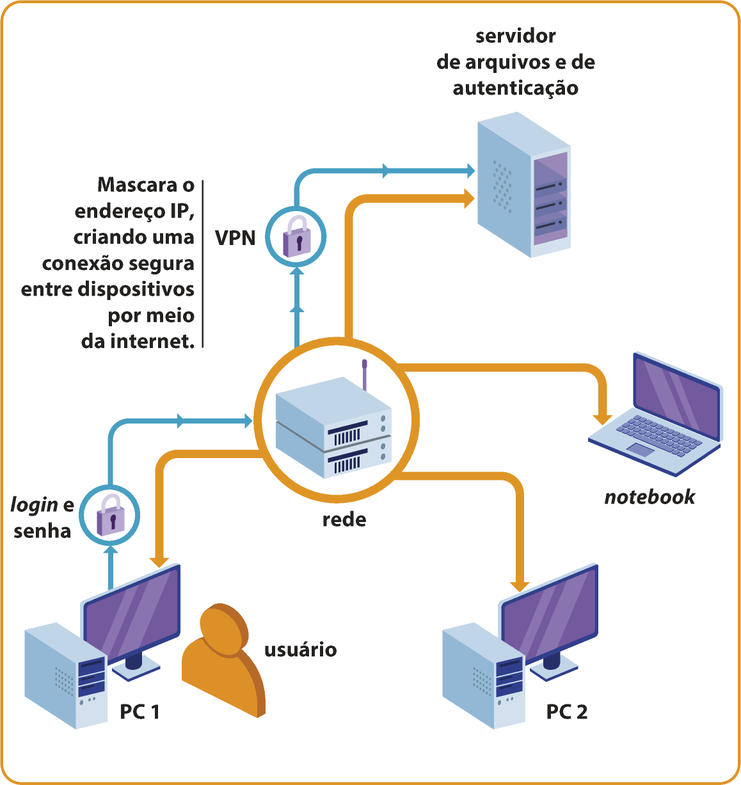

Redes de computadores vérsus cibersegurança

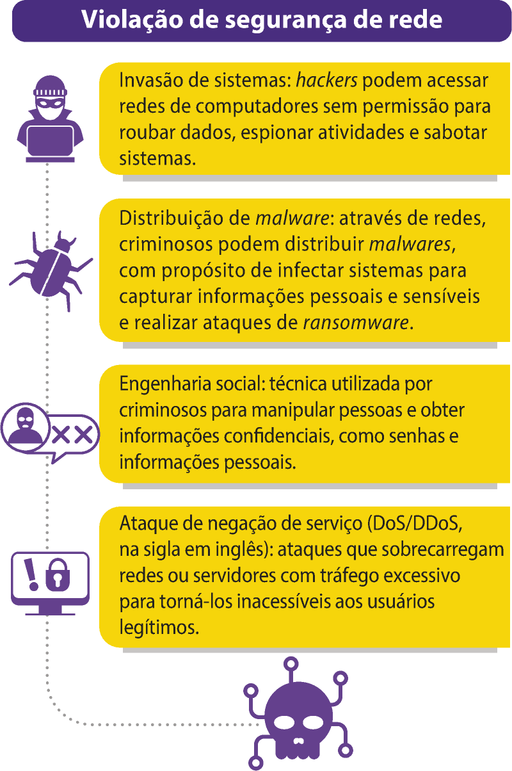

Cibersegurança é o conjunto de práticas, tecnologias e processos quê visam proteger sistemas e dados contra ataques digitais, violações de segurança e outras formas de ameaças cibernéticas.

As rêdes de computadores são essenciais para a comunicação e compartilhamento de recursos, mas é crucial implementar medidas de cibersegurança para proteger-se contra ameaças digitais.

Após compreender o quê são rêdes de computadores e como elas funcionam, leia a situação-problema a seguir e responda às kestões.

Carol recentemente decidiu adotar tecnologias avançadas para gerenciar e proteger a rê-de doméstica em quê conecta seu computador, seu smartphone e outros dispositivos. Ela está interessada em entender melhor como as rêdes de computadores funcionam e como póde garantir a segurança de seus dados contra ameaças cibernéticas. Durante uma conversa com amigos, Carol questionou-os sobre como as rêdes de computadores podem sêr protegidas e quê cuidados ela póde tomar para garantir a segurança de sua rê-de residencial. Você, como amigo de Carol com conhecimento técnico em sistema de informação, foi chamado para ajudá-la.

1. Como as tecnologias de ethernet e uái-fái, presentes na camada de interface de rê-de do modelo TCP/IP, influenciam a segurança da rê-de de Carol?

1. A ethernet oferece uma conexão estável e segura com cabos, enquanto o uái-fái permite conexões sem fio, quê devem sêr protegidas com criptografia para evitar acessos não autorizados.

2. De quê maneira a cibersegurança é fundamental para proteger as atividades cotidianas de Carol, como acessar rêdes sociais em sua rê-de doméstica?

2. A cibersegurança protége as atividades diárias contra invasões, roubo de dados e ataques cibernéticos, garantindo quê suas informações pessoais e atividades ôn láini permaneçam seguras.

3. Como o uso de uma VPN póde aumentar a segurança da rê-de de Carol ao trabalhar remotamente ou acessar dados sensíveis?

3. A VPN cria uma conexão segura e criptografada entre o dispositivo de Carol e a rê-de quê ela está acessando, o quê impede quê terceiros, como rráquers, interceptem ou espionem os dados transmitidos. Além díssu, a VPN mascara o endereço IP real de Carol, ocultando sua localização, quê dificulta ataques direcionados.

Página vinte e quatro

LABORATÓRIO TECNOLÓGICO

Protegendo dados pessoais

Neste capítulo, você estudou o tema da segurança de dados. Agora, vai criar um plano de proteção de dados pessoais para garantir sua segurança e sua privacidade na internet, explorando técnicas de proteção de dados e soluções existentes. Siga estas orientações.

PASSO

1

Identificação de dados pessoais

• Liste pelo menos três tipos de dado pessoal quê você usa regularmente (por exemplo, dados bancários e senhas).

PASSO

2

Pesquisa e reutilização de soluções existentes

• Pesquise soluções existentes para proteção de dados pessoais. Utilize fontes confiáveis, como manuais de boas práticas, guias de segurança de organizações reconhecidas (como CGI.br e Internet Segura BR).

• Utilize partes dessas soluções na criação de seu plano. Responda às perguntas a seguir para guiar sua pesquisa.

» Que práticas de segurança digital são recomendadas por especialistas?

» Como outras pessoas ou organizações protegem seus dados?

» Que ferramentas ou softwares são freqüentemente utilizados para a proteção de dados?

PASSO

3

Planejamento de medidas de segurança

• dêz-creva uma medida de segurança quê você póde implementar para proteger cada dado pessoal listado, utilizando as soluções pesquisadas. Veja algumas perguntas para orientar sua escolha de medidas de segurança.

» Como criar senhas fortes utilizando as práticas recomendadas?

» Como você póde proteger suas senhas e credenciais de login contra acessos não autorizados com base nas soluções existentes?

» Qual é a melhor maneira de garantir a segurança de seus dados bancários ôn láini?

» O quê você póde fazer para proteger suas informações pessoais, como número de CPF?

Página vinte e cinco

PASSO

4

Prática

• Escolha uma medida de segurança quê você ainda não usa e implemente-a para proteger seus dados pessoais.

• Utilize partes das soluções pesquisadas.

PASSO

5

Relato da atividade prática

• escrêeva um texto curto com a descrição da medida quê você escolheu e seu processo de implementação. Siga estas orientações:

» Indique a medida de segurança digital quê você decidiu implementar.

» Explique brevemente por quê escolheu essa medida. Considere fatores como a importânssia da medida para sua segurança, a facilidade de implementação e os benefícios esperados.

» dêz-creva o modo como você implementou a medida escolhida. Inclua dêtálhes como as ferramentas quê utilizou (por exemplo, aplicativos de gerenciamento de senha e software de backup), as etapas seguidas durante o processo (por exemplo, criar uma senha compléksa e armazená-la em um gerenciador de senhas, configurar e testar a autenticação de dois fatores em suas contas) e os desafios enfrentados, se houve, e como você os superou.

» Comente brevemente o resultado da implementação, explicando como você se sente em relação à segurança de seus dados após adotar essa medida.

PASSO

6

Compartilhamento

• Apresente aos côlégas a medida de segurança escolhida, orientando-os sobre a maneira de implementá-la e destacando a utilização de soluções preexistentes.

• Explique como essas soluções foram adaptadas para atender a suas necessidades específicas.

Outros horizontes

Vídeo Segurança de dados – Me explica, vai!, publicado pelo canal EducaMidia.

Disponível em: https://livro.pw/edlso. Acesso em: 28 ago. 2024.

Nesse vídeo, enfatiza-se a importânssia da leitura das políticas de privacidade e do cuidado ao compartilhar informações pessoais ôn láini. Além díssu, destaca-se a necessidade de o usuário criar senhas fortes e adotar procedimentos em caso de roubo de dados.

Página vinte e seis